ЗАДАНИЕ

УП.03 ЭКСПЛУАТАЦИЯ ОБЪЕКТОВ СЕТЕВОЙ ИНФРАСТРУКТУРЫ

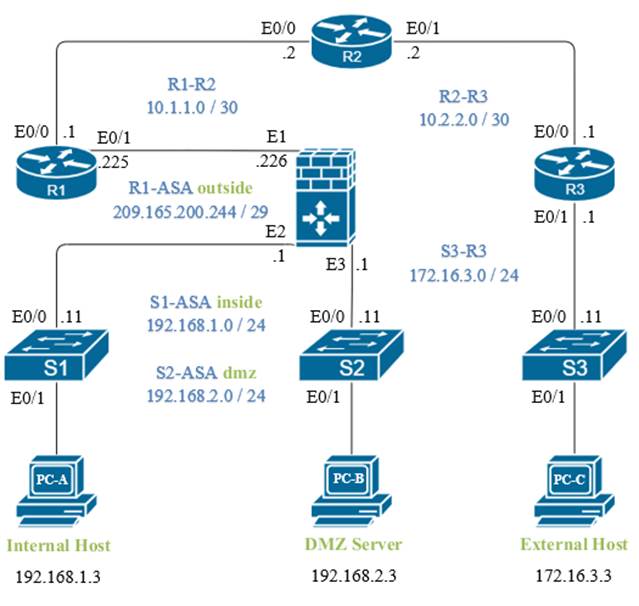

Рисунок 1 – Топология сети

Таблица 1 - Таблица IP-адресов

|

Устройство |

Интерфейс |

IP-адрес |

Маска подсети |

Шлюз по умолчанию |

Порт коммутатора |

|

R1 |

E0/0 |

10.1.1.1 |

255.255.255.252 |

Н/П |

Н/П |

|

E0/1 |

209.165.200.225 |

255.255.255.248 |

Н/П |

Н/П |

|

|

Loopback 1 |

172.20.1.1 |

255.255.255.0 |

Н/П |

Н/П |

|

|

R2 |

E0/0 |

10.1.1.2 |

255.255.255.252 |

Н/П |

Н/П |

|

E0/1 |

10.2.2.2 |

255.255.255.252 |

Н/П |

Н/П |

|

|

R3 |

E0/0 |

10.2.2.1 |

255.255.255.252 |

Н/П |

Н/П |

|

E0/1 |

172.16.3.1 |

255.255.255.0 |

Н/П |

S3 E0/0 |

|

|

S1 |

VLAN 1 |

192.168.1.11 |

255.255.255.0 |

192.168.1.1 |

Н/П |

|

S2 |

VLAN 1 |

192.168.2.11 |

255.255.255.0 |

192.168.2.1 |

Н/П |

|

S3 |

VLAN 1 |

172.16.3.11 |

255.255.255.0 |

172.16.3.1 |

Н/П |

|

ASA |

E1 (G0/0) |

209.165.200.226 |

255.255.255.248 |

Н/П |

Н/П |

|

E2 (G0/1) |

192.168.1.1 |

255.255.255.0 |

Н/П |

S1 E0/0 |

|

|

E3 (G0/2) |

192.168.2.1 |

255.255.255.0 |

Н/П |

S2 E0/0 |

|

|

PC-A |

NIC |

192.168.1.3 |

255.255.255.0 |

192.168.1.1 |

S1 E0/1 |

|

PC-B |

NIC |

192.168.2.3 |

255.255.255.0 |

192.168.2.1 |

S2 E0/1 |

|

PC-C |

NIC |

172.16.3.3 |

255.255.255.0 |

172.16.3.1 |

S3 E0/1 |

Задание 1. Настройка основных параметров устройств (главы 2 и 6)

1.1. Подключите сетевые кабели, как показано на топологической схеме;

1.2. Установите основные параметры для всех маршрутизаторов:

1.2.1. Задайте имена хостов, как показано на топологической схеме;

1.2.2. Настройте IP-адреса, как показано в таблице IP-адресов;

1.2.3. Отключите поиск DNS на всех маршрутизаторах.

1.3. Настройте статические маршруты по умолчанию на маршрутизаторах R1 и R3:

1.3.1. Настройте статический маршрут по умолчанию из маршрутизатора R1 в R2 и из R3 в R2;

1.3.2. Настройте статические маршруты из маршрутизатора R2 к симулируемой локальной сети R1 (Loopback 1), подсети E0/1-to-ASA маршрутизатора R1 и локальной сети маршрутизатора R3.

1.4. Настройте основные параметры для каждого коммутатора:

1.4.1. Задайте имена хостов, как показано на топологической схеме;

1.4.2. Настройте адрес для управления интерфейсом VLAN 1 на каждом коммутаторе, как показано в таблице IP-адресов;

1.4.3. Настройте шлюз IP по умолчанию для каждого из трех коммутаторов;

1.4.4. Отключите поиск DNS на всех коммутаторах.

1.5. Настройте статический IP-адрес, маску подсети и шлюз по умолчанию для каждого ПК, как показано в таблице IP адресов;

1.6. Проверьте связь между компьютером PC-C и интерфейсом G0/0 маршрутизатора R1;

1.7. Сохраните основную текущую конфигурацию для каждого маршрутизатора и коммутатора.

Задание 2. Настройка защищенного административного доступа к маршрутизатору (главы 2 и 3)

2.1. Настройка параметров доступа для маршрутизаторов R1 и R3:

2.1.1. Задайте минимальную длину пароля в 10 символов;

2.1.2. Зашифруйте пароли, заданные в виде открытого текста;

2.1.3. Настройте предупреждение для неавторизованных пользователей в виде баннера с ежедневным сообщением (MOTD), выводящего следующий текст: Unauthorized access strictly prohibited and prosecuted to the full extent of the law! (Несанкционированный доступ строго запрещен и преследуется по всей строгости закона!);

2.1.4. В качестве пароля привилегированного доступа (enable secret) задайте cisco12345. Используйте самый стойкий тип шифрования из доступных;

2.1.5. Создайте локальную учетную запись пользователя Admin01 с паролем привилегированного доступа Admin01pa55 и уровнем привилегий 15. Используйте самый стойкий тип шифрования из доступных;

2.1.6. Включите сервисы AAA;

2.1.7. Разверните сервисы AAA с помощью локальной базы данных. Создайте список методов аутентификации учетных данных по умолчанию. Используйте в качестве первого варианта локальную аутентификацию с учетом регистра, а также пароль привилегированного доступа в качестве резервного варианта, используемого в случае ошибки локальной аутентификации;

2.1.8. Настройте линию консоли для уровня привилегий 15 при входе в систему. Установите автоматический выход из системы после 15 минут бездействия посредством параметра exec-timeout. Предотвратите прерывание ввода команд сообщениями консоли;

2.1.9. Настройте для линий VTY доступ при входе в систему с уровнем привилегий 15. Установите автоматическое завершение сеанса после 15 минут бездействия посредством параметра exec-timeout. Разрешите удаленный доступ только по протоколу SSH;

2.1.10. Включите HTTP-сервер на маршрутизаторе R1 для моделирования интернет-цели для последующего тестирования;

2.1.11. Настройте HTTP-аутентификацию на использование локальной базы данных пользователя на маршрутизаторе R1.

2.2. Настройка SSH-сервера на маршрутизаторах R1 и R3:

2.2.1. Настройте доменное имя ccnasecurity.com;

2.2.2. Сгенерируйте пару ключей RSA-шифрования, задайте количество битов модуля для RSA-ключей, равное 1024;

2.2.3. Настройте маршрутизатор на прием соединений только по протоколу SSH версии 2;

2.2.4. Значения времени ожидания и параметров аутентификации SSH по умолчанию можно изменить на более ограничительные. Задайте время ожидания SSH 90 секунд и количество попыток аутентификации 2;

2.2.5. Проверьте связь с маршрутизатором R1 с компьютера PC-C: запустите SSH-клиент на компьютере PC-C, введите IP-адрес интерфейса E0/0 маршрутизатора R1 (10.1.1.1), и войдите в систему под именем Admin01 и паролем Admin01pa55. Если появится предупреждение системы безопасности от SSH-клиента касательно ключа хоста сервера, нажмите кнопку Yes; в сеансе SSH введите на компьютере PC-C команду show run. При этом на экране должны появиться настройки для маршрутизатора R1.

2.3. Защита от атак методом подбора учетных данных на маршрутизаторе R1. Настройте расширенную защиту входа в систему: если пользователь совершает две неудачные попытки входа в систему за временной промежуток в 30 секунд, необходимо отключить возможность входа на 1 минуту;

Задание 3. Защита сетевых коммутаторов (глава 6)

3.1. Настройте основные параметры безопасности на коммутаторе S1:

3.1.1. Используйте пароль привилегированного доступа cisco12345. Используйте самый стойкий тип шифрования из доступных;

3.1.2. Зашифруйте пароли, заданные в виде открытого текста;

3.1.3. Настройте предупреждение для неавторизованных пользователей в виде баннера с ежедневным сообщением (MOTD), выводящего текст: Unauthorized access strictly prohibited! (Неавторизованный доступ запрещен!);

3.2. Настройте SSH-сервер на коммутаторе S1

3.2.1. Настройте доменное имя ccnasecurity.com;

3.2.2. Настройте в локальной базе данных имя пользователя Admin01 с паролем Admin01pa55. Установите для пользователя максимально возможный уровень привилегий. К паролю необходимо применить самый стойкий метод шифрования из возможных;

3.2.3. Задайте количество битов модуля для RSA-ключей, равное 1024;

3.2.4. Включите протокол SSH версии 2;

3.2.5. Установите время ожидания SSH 90 секунд и количество повторных попыток аутентификации 2;

3.3. Настройте линии консоли и линии VTY:

3.3.1. Настройте консоль на использование локальной базы для входа в систему. Если пользователь имеет наивысший уровень привилегий, задайте автоматический вход в привилегированный режим. Установите автоматический выход из системы после пяти минут бездействия посредством параметра exec-timeout. Предотвратите прерывание ввода команд сообщениями консоли;

3.3.2. Настройте линии VTY на использование локальной базы данных для входа в систему. Если пользователь имеет наивысший уровень привилегий, задайте автоматический вход в привилегированный режим. Установите автоматический выход из системы после пяти минут бездействия посредством параметра exec timeout. Разрешите удаленный доступ по протоколу SSH ко всем линиям VTY;

3.4. Настройте безопасность портов и отключите неиспользуемые порты:

3.4.1. Отключите транкинг в порте S1 E0/1;

3.4.2. Включите PortFast на S1 E0/1;

3.4.3. Включите функцию BPDU Guard на S1 E0/1;

3.4.4. Установите максимальное число MAC-адресов 10 и действие при нарушении shutdown. Используйте опцию sticky, чтобы защитить MAC-адрес, который динамически определяется на порту для текущей конфигурации коммутатора;

3.4.5. Отключите ВСЕ неиспользуемые порты на коммутаторе S1.

Задание 4. Настройка основных параметров ASA и межсетевого экрана (глава 9)

4.1. Подготовка ASA к доступу через ASDM:

4.1.1. Настройте интерфейсы с помощью командной строки CLI:

· настройте интерфейс Gi 0/0: назовите его outside, обратите внимание, что уровень безопасности автоматически устанавливается на 0; назначьте IP-адрес 209.165.200.226 и маску подсети 255.255.255.248;

· настройте интерфейс Gi 0/1: назовите его inside, обратите внимание, что уровень безопасности автоматически установлен на наивысший уровень 100; назначьте IP-адрес 192.168.1.1 и маску подсети 255.255.255.0;

· настройте интерфейс Gi 0/2, в сети которого будет находиться веб-сервер с открытым доступом: назовите его dmz; установите уровень безопасности равный 70; назначьте IP-адрес 192.168.2.1/24;

4.1.2. Настройте и проверьте доступ к устройству ASA из внутренней сети:

· с помощью команды http настройте на ASA возможность установления соединений HTTPS и разрешите доступ к ASDM с любого хоста во внутренней сети (192.168.1.0/24);

· откройте браузер на компьютере PC-А и введите https://192.168.1.1, чтобы проверить HTTPS-доступ к устройству ASA. На стартовой странице ASDM нажмите Run ASDM. При получении запроса на ввод имени пользователя и пароля оставьте поля пустыми и нажмите ОК;

4.1.3. Скачайте со страницы курса pkgn.ru/SisaMDK0302.html и установите в ВМ PC-A пакет Java SE Development Kit 19.0.1 (x64);

4.1.4. Установите и запустите Cisco ASDM-IDM Launcher;

4.2. Настройка основных параметров устройства ASA с использованием мастера ASDM Startup Wizard

4.2.1.

Войдите в меню конфигурации и запустите Startup Wizard:

В верхней левой части экрана выберите Configuration > Launch Startup wizard;

4.2.2. Настройте имя хоста, доменное имя и пароль привилегированного доступа:

4.2.2.1. На начальном экране мастера Startup Wizard выберите опцию Modify Existing Configuration (Изменить текущую конфигурацию);

4.2.2.2. На экране Startup Wizard Step 2 введите имя хоста CCNAS-ASA и доменное имя ccnasecurity.com. Измените пароль привилегированного режима с пустого (отсутствие пароля) на cisco12345;

4.2.3. Проверьте настройки интерфейсов:

4.2.3.1. ВНИМАНИЕ! На экранах Startup Wizard Step 3-4 не изменяйте текущие настройки, так как они уже были определены с помощью CLI;

4.2.3.2. На экране Startup Wizard Step 4 убедитесь, что порт G 0/0 выделен внешней сети outside, порт G0/1 – внутренней сети inside, а порт G0/2 – сети dmz;

4.2.3.3. На экране Startup Wizard Step 5 отображает статические маршруты. На данном этапе выполнения работы ничего не меняйте и нажмите Next;

4.2.4. Настройте DHCP, преобразование адресов и административный доступ:

4.2.4.1. На экране Startup Wizard Step 6 – DHCP Server выберите Enable DHCP server on the inside interface, укажите начальный IP-адрес 192.168.1.5 и конечный IP-адрес 192.168.1.30. Введите адрес сервера DNS 1 10.3.3.3 и доменное имя ccnasecurity.com. НЕ устанавливайте флажок Enable auto-configuration from interface;

4.2.4.2. На экране Startup Wizard Step 7 – Address Translation (NAT/PAT) установите для устройства ASA опцию Use Port Address Translation (PAT) и выберите опцию Use IP address on outside interface;

4.2.4.3. На экране Startup Wizard Step 8 – Administrative Access доступ HTTPS/ASDM сейчас настроен для хостов во внутренней сети (192.168.1.0/24). Добавьте доступ по протоколу SSH к ASA для внутренней (inside) сети (192.168.1.0) с маской подсети 255.255.255.0;

4.2.4.4. Завершите работу мастера запуска.

ВАЖНО! При повторном запросе на вход в систему оставьте поле Username пустым и введите пароль cisco12345.

4.3. Настройка параметров устройства ASA из меню конфигурации ASDM:

4.3.1. Установите дату и время на ASA: На экране Configuration > Device Setup нажмите System Time > Clock (Системное время > Часы). Установите часовой пояс, текущую дату, время и примените команды на устройстве ASA;

4.3.2. Настройте статический маршрут по умолчанию для устройства ASA:

4.3.2.1. На экране Configuration > Device Setup выберите Routing > Static Routes. Нажмите кнопку IPv4 only (Только IPv4), после чего добавьте статический маршрут для интерфейса outside. Для Network укажите any4, а для Gateway IP введите IP-адрес 209.165.200.225 (интерфейс E0/1 маршрутизатора R1). Примените (Apply) настройки статического маршрута на устройстве ASA;

4.3.2.2. В меню Tools ASDM выберите Ping и введите IP-адрес интерфейса E0/0 маршрутизатора R1 (10.1.1.1). Запрос ping должен быть выполнен успешно;

4.3.3. Проверьте доступ к внешнему веб-сайту с компьютера PC-A: Откройте браузер на компьютере PC-A и введите IP-адрес интерфейса E0/0 маршрутизатора R1 (10.1.1.1), тем самым смоделировав доступ к внешнему сайту. HTTP-сервер на маршрутизаторе R1 был включен ранее. Вы должны получить запрос на аутентификацию пользователя из диспетчера устройств R1 GUI. Закройте браузер;

ВНИМАНИЕ! Вам не удастся отправить запрос ping с компьютера PC-А на интерфейс E0/0 маршрутизатора R1, так как политика инспектирования трафика прикладного уровня ASA не разрешает ICMP из внешней сети

4.3.4. Настройте аутентификацию AAA для клиентского доступа SSH:

4.3.4.1. На экране Configuration > Device Management выберите Users/AAA > User Accounts > Add. Создайте нового пользователя с именем Admin01 и паролем Admin01pa55. Назначьте этому пользователю полный доступ (Full access) (ASDM, SSH, Telnet и консоль) и установите уровень привилегий 15. Примените команду на устройстве ASA;

4.3.4.2. На экране Configuration > Device Management выберите Users/AAA > AAA Access. На вкладке Authentication настройте требование аутентификации для соединений по HTTP/ASDM и SSH, затем укажите группу серверов LOCAL для каждого вида соединения (значение по умолчанию). Нажмите Apply для отправки команды на ASA;

ВАЖНО! Перед выполнением следующего действия с ADSM необходимо войти в систему под учетной записью Admin01 с паролем Admin01pa55.

4.3.4.3. На компьютере PC-А откройте клиент SSH и попытайтесь подключиться ко внутреннему интерфейсу ASA по адресу 192.168.1.1. Установление соединения должно быть возможно. Получив запрос на вход в систему, введите имя пользователя Admin01 и пароль Admin01pa55.

4.3.4.4. После входа в ASA при помощи SSH введите команду enable и пароль cisco12345. Введите команду show run, чтобы отобразить текущую конфигурацию, созданную при помощи ASDM. Закройте SSH-сеанс.

4.4. Изменение модульной системы политик по умолчанию с помощью ASDM:

4.4.1. Измените политику инспектирования трафика на прикладном уровне MPF:

Глобальная политика инспектирования трафика по умолчанию не проверяет ICMP. Чтобы хосты во внутренней сети могли посылать запросы ping на внешние хосты и получать от них ответы, необходимо инспектировать трафик ICMP.

4.4.1.1. С компьютера PC-A перейдите к экрану ASDM Configuration и выберите меню Firewall. Нажмите Service Policy Rules;

4.4.1.2. Чтобы изменить правила инспектирования по умолчанию, выберите политику inspection_default и нажмите Edit. В окне Edit Service Policy Rule перейдите на вкладку Rule Actions и установите флажок ICMP. Не изменяйте другие отмеченные флажками протоколы по умолчанию. Нажмите OK > Apply для отправки команды на ASA.

4.4.2. Убедитесь, что обратный ICMP-трафик разрешен: Отправьте эхо-запрос с компьютера PC-А на интерфейс E0/1 маршрутизатора R1 по IP-адресу 209.165.200.225. Запрос ping должен быть выполнен успешно, так как для ICMP-трафика теперь выполняется инспектирование

Задание 5. Настройка DMZ, статического преобразования сетевых адресов (NAT) и списков контроля доступа (ACL) (глава 10)

5.1. Настройте статическое преобразование NAT на сервере DMZ с помощью сетевого объекта:

5.1.1. С компьютера PC-А перейдите к экрану ASDM Configuration и выберите меню Firewall. Для определения сервера DMZ и предлагаемых сервисов выберите опцию Public Servers и нажмите Add. В диалоговом окне Add Public Server укажите dmz в поле Private Interface, outside в поле Public Interface и введите в поле Public IP address адрес 209.165.200.227;

5.1.2. Нажмите кнопку выбора справа от поля Private IP Address. В окне Browse Private IP Address нажмите Add, чтобы определить сервер как сетевой объект (Network Object). Введите имя DMZ-Server, в поле Type выберите Host, введите в поле Private IP Address адрес 192.168.2.3, в поле Description – PC-B;

5.1.3. В окне Browse Private IP Address убедитесь, что сервер DMZ отображается в поле Selected Private IP Address, и нажмите ОК. Вы вернетесь в диалоговое окно Add Public Server;

5.1.4. В диалоговом окне Add Public Server нажмите кнопку выбора, расположенную справа от поля Private Service. В окне Browse Private Service дважды нажмите следующие сервисы: tcp/ftp, tcp/http и icmp/echo (используйте полосу прокрутки, чтобы увидеть все сервисы). Нажмите ОК, чтобы продолжить и вернуться в диалоговое окно Add Public Server;

5.1.5. Нажмите OK, чтобы добавить сервер. На экране Public Servers нажмите Apply, чтобы отправить команды на устройство ASA.

5.2. Просмотрите правило доступа DMZ (ACL), созданное диспетчером ASDM:

После создания объекта «сервер DMZ» и выбора сервисов диспетчер ASDM автоматически генерирует правило доступа (ACL), разрешающее соответствующий доступ к серверу, и применяет его к внешнему интерфейсу во входящем направлении. Просмотрите это правило доступа в ASDM путем выбора Configuration > Firewall > Access Rules (Настройки > Межсетевой экран > Правила доступа). Оно будет показано в качестве внешнего входящего правила. Вы можете выбрать правило и просмотреть его компоненты с помощью горизонтальной полосы прокрутки;

5.3. Проверьте доступ к серверу DMZ из внешней сети:

5.3.1. С компьютера PC-C отправьте эхо-запрос (ping) на IP-адрес общедоступного сервера со статическим NAT (209.165.200.227). Запрос ping должен быть выполнен успешно;

5.3.2. Вы также можете получить доступ к серверу DMZ с хоста внутренней сети, так как на внутреннем интерфейсе ASA (G0/1) установлен уровень безопасности 100 (самый высокий), а на интерфейсе DMZ (G0/2) – 70. ASA играет роль маршрутизатора между двумя сетями. Отправьте команду ping на внутренний адрес сервера DMZ (192.168.2.3) с компьютера PC-A. Запрос ping должен быть выполнен успешно благодаря установленному уровню безопасности и тому факту, что глобальная политика инспектирования осуществляет контроль ICMP на внутреннем интерфейсе;

5.3.3. Сервер DMZ не может отправить запрос ping на компьютер PC-B, так как уровень безопасности интерфейса G0/2 сервера DMZ ниже. Попытайтесь отправить запрос ping с компьютера PC-B на компьютер PC-A. Этот запрос пройти не должен.